Technologie Jak obejít BitLocker za účelem exfiltrace dat

V dnešní digitální době představují data klíčový prvek pro ochranu soukromí, bezpečnosti a integrity jednotlivců i organizací, a proto je jejich zabezpečení nesmírně důležité. Za tímto účelem je v rámci Windows operačních systémů BitLocker široce využívanou funkcí celoplošného šifrování disku, která poskytuje robustní řešení pro ochranu dat před neoprávněným přístupem. I přesto je však možné se setkat s několika situacemi, kdy samotný BitLocker nedokáže zabránit uživateli v exfiltraci citlivých dat.

Je nutno zdůraznit, že tento článek se nezabývá způsoby exfiltrace dat z plně běžícího systému (např. pod ochranou DLP řešení), ale soustředí se na vytvoření klonu celého disku, ze kterého poté útočník může získat citlivé informace. Hlavním cílem článku je rovněž upozornit na důležitost autentizace před spuštěním (PBA), jejíž povolení výrazně snižuje pravděpodobnost krádeže dat neautorizovanými útočníky. Aktivace této funkce může představovat další vrstvu ochrany citlivých dat a přispět k celkovému zabezpečení systému.

V několika projektech, kdy došlo k ověřování možnosti exfiltrace dat, bylo Cyber Resilience týmu v Deloitte umožněno kompletně naklonovat disk, spustit ho na testovaném notebooku a exfiltrovat potřebná data. Celá operace je dokonce proveditelná i bez znalosti přihlašovacích údajů, pokud je BitLocker nastaven v režimu „TPM only“. V ostatních režimech je vyžadována autentizace před spuštěním (PBA) nebo jiné typy autentizačních mechanismů.

To znamená, že režim „TPM only“ umožňuje útoky typu „evil maid“, kdy útočník s fyzickým přístupem k vašemu počítači (například v hotelu) bude schopen získat vaše data z počítače. Ostatní režimy také umožňují zaměstnanci exfiltraci firemních tajemství, ale v těchto případech existují i jiné a jednodušší způsoby, jak získat vaše citlivá data.

Celá operace trvá přibližně 2–3 hodiny v závislosti na rychlosti disků, které použijete.

Proč to lze provést?

Většina firemních notebooků je konfigurována s uzamčeným UEFI a pro BitLocker je nastaven režim „TPM only“ nebo TPM+PIN (PBA). Nicméně – i při uzamčeném bootovacím pořadí v UEFI je stále možné nainstalovat a spustit vlastní operační systém tak, že fyzicky nahradíme disky. Způsob, jakým funguje TPM, nám totiž umožňuje odemknout hlavní disky, i pokud jsou umístěny v externím USB pouzdře.

To znamená, že útočník, který dokáže nahradit hlavní bootovací disk jiným, bude mít možnost spustit svůj operační systém namísto Windows, a to s využitím TPM k odemčení jakýchkoli samošifrovaných disků (OPAL, BitLocker apod.). Útočník poté bude schopen naklonovat obsah disku, a jakmile bude mít k dispozici úplnou kopii, bude ji jednoduše moci spustit a citlivý obsah si zkopírovat.

Jak to lze provést?

Prerekvizity:

- Testovaný notebook s operačním systémem Windows a povoleným BitLockerem.

- Disk určený k vytvoření bitové kopie původního disku.

- Pouzdro pro klonovaný disk. Většina novějších notebooků používá M.2 disk, proto bude vhodný tento typ pouzdra.

- Disk s nainstalovaným operačním systémem Linux, který nahradí hlavní disk.

- Externí pouzdro.

- Sada šroubováků.

Postup:

- Zapněte počítač

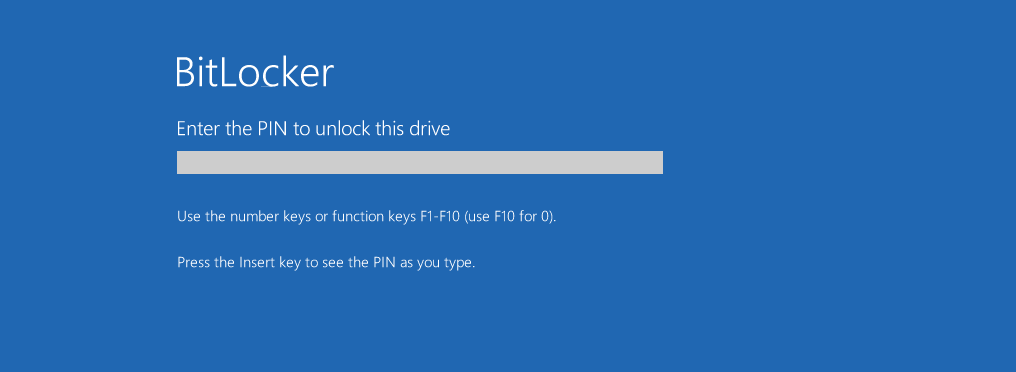

Zobrazí se na počítači dotaz na heslo k odemčení disku?

Pokud se zobrazí na počítači dotaz na heslo (PIN) pro odemčení disku, znamená to, že je nastavena PBA. Většina organizací obvykle používá pouze číselné PINy, což výrazně usnadňuje útočníkům jejich hádání nebo prolomení.

2. Vypněte počítač, otevřete notebook a vyměňte hlavní disk za váš cílový disk, na který budete citlivá data kopírovat. Hlavní disk, který jste právě vyjmuli, umístěte do externího pouzdra.

3. Vložte připravený disk s Linuxem do slotu pro hlavní disk v notebooku.

4. Připojte cílový disk pro klonování.

5. Připojte externí pouzdro s původním diskem.

6. Spusťte počítač.

V této fázi zjistíte, zda je počítač zranitelný kvůli špatné konfiguraci. Pokud byly v UEFI zakázány USB porty, nebude možné vidět externí disky. Většina organizací však zakazuje USB porty pouze pomocí politik v Active Directory a záznamů v registrech, protože je to snazší na správu.

7. Najděte svůj Windows disk a použijte nástroj DD k vytvoření 1:1 kopie.

a) Použijte příkaz lsblk k výpisu všech disků v systému.

b) Použijte DD k provedení kopie disku. Zkopírujte celý disk, například /dev/nvme0n1, nikoli jednotlivé oddíly.

sudo dd if=[your source drive] of=[your target drive] status=progress

8. Počkejte, až DD dokončí kopírování.

9. Vypněte notebook. Odpojte všechny disky. Vložte nově vytvořenou kopii do slotu hlavního disku.

10. Spusťte notebook. Nezapomeňte vypnout síťové připojení nebo použijte režim letadla, abyste zabránili spuštění procedur DLP (Data Loss Prevention) systému.

11. Nyní můžete kopírovat libovolná data z notebooku, protože je vše prováděno na klonovaném disku.

12. Otevřete notebook, vložte původní disk a vraťte vše do původního stavu.

Tento útok je možný díky způsobu, jakým TPM provádí autentizaci a odemyká disky, a také díky skutečnosti, že většina správců neomezuje používání USB zařízení v UEFI.

Možnost obejít BitLocker a exfiltrovat citlivá data představuje pro organizace vážné bezpečnostní riziko a poukazuje na důležitost implementace dodatečných ochranných opatření. Je nezbytné, aby organizace důkladně zvážily, jakými způsoby mohou minimalizovat možnost fyzické manipulace s disky a zajistit dodatečnou ochranu dat.